Nuove scoperte di Kaspersky rivelano che una nuova campagna di malware QBot sfrutta la corrispondenza commerciale dirottata per indurre vittime ignare a installare malware.

L’ultima attività, iniziata il 4 aprile 2023, ha preso di mira principalmente gli utenti in Germania, Argentina, Italia, Algeria, Spagna, Stati Uniti, Russia, Francia, Regno Unito e Marocco.

QBot (noto anche come Qakbot o Pinkslipbot) è un Trojan bancario È noto per essere attivo almeno dal 2007. Oltre a rubare password e cookie dai browser Web, funge anche da backdoor per iniettare payload della fase successiva come Cobalt Strike o Ransomware.

Distribuito tramite campagne di phishing, il malware ha visto aggiornamenti continui durante la sua vita che contengono tecnologie anti-VM, anti-debug e anti-protezione per eludere il rilevamento. È apparso anche come Il malware più comune Per il mese di marzo 2023 per ogni posto di blocco.

“All’inizio veniva distribuito attraverso siti Web infetti e software piratato”, secondo i ricercatori di Kaspersky Egli ha dettoSpiegazione dei metodi di distribuzione di QBot. “Ora il banking viene fornito a potenziali vittime tramite malware già sui loro computer, ingegneria sociale e spam”.

Gli attacchi di hijacking dei thread di posta elettronica non sono una novità. Lui lei Succede quando Gli stessi criminali informatici entrano in conversazioni aziendali esistenti o ne avviano di nuove sulla base di informazioni ottenute in precedenza tramite account e-mail compromessi.

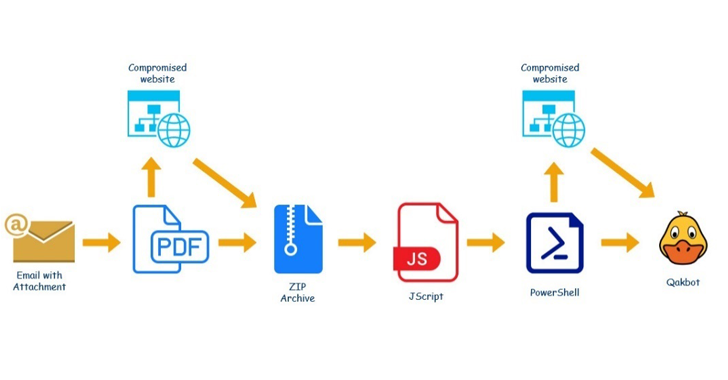

L’obiettivo è indurre le vittime ad aprire collegamenti dannosi o allegati dannosi, in questo caso un file PDF bloccato mascherato da avviso di Microsoft Office 365 o Microsoft Azure.

Padroneggia l’arte della raccolta di informazioni sul dark web

Impara l’arte di estrarre informazioni sulle minacce dal dark web: partecipa a questo webinar condotto da esperti!

L’apertura del documento recupera un file di archivio da un sito Web infetto che contiene un file Windows Script (.WSF) offuscato. Lo script, da parte sua, include uno script PowerShell che scarica la DLL dannosa da un server remoto. La DLL scaricata è il malware QBot.

I risultati vengono fuori come laboratori di sicurezza flessibili ho scoperto Una campagna di ingegneria sociale in più fasi che utilizza documenti Microsoft Word armati per distribuire l’agente Tesla e XWorm tramite un caricatore personalizzato basato su .NET.

“Creatore. Piantagrane. Amante dell’alcol hardcore. Evangelista del web. Praticante di cultura pop estrema. Studioso zombi devoto. Introverso accanito.”